Добрался я, наконец, до настройки

iptables.

Уважаемый

Alukardd, по этому вопросу

мы с вами некоторое время назад общались.

Вводная

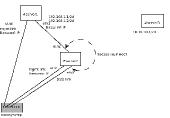

Вводная: есть

Fedora Linux 20 с виртуалками на основе

KVM. Вместо

NetworkManager.service настроен

network.service (физический интерфейс -

em1, мост -

br0).

Задача: настроить вместо штатного

firewalld кошерный

iptables.

Причём важно, чтобы до виртуалок "доходил" протокол

IGMP. Если немного перефразировать: до хоста траффик жёстко контролировать (как входящие, так и исходящие), а до гостевых - запрещать только самое "злое", типа NetBIOS/smb и прочие вендовозные сетевизмы.

С

iptables практически не сталкивался. Прошу помочь с настройкой.

P.S. Только что при ковыряниях

заметил интересное:

[more=systemctl status firewalld]# systemctl status firewalld

firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled)

Active: active (running) since Вс 2014-04-13 21:24:12 VOLT; 2h 10min ago

Main PID: 11667 (firewalld)

CGroup: /system.slice/firewalld.service

└─11667 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid

апр 13 21:24:13 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:13 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete FORWARD --destination 192.168.122.0/...at chain?).

апр 13 21:24:14 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:14 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete FORWARD --source 192.168.122.0/24 --...at chain?).

апр 13 21:24:14 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:14 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete FORWARD --in-interface virbr0 --out-...at chain?).

апр 13 21:24:14 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:14 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete FORWARD --out-interface virbr0 --jum... that name.

апр 13 21:24:14 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:14 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete FORWARD --in-interface virbr0 --jump... that name.

апр 13 21:24:14 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:14 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete INPUT --in-interface virbr0 --protoc...at chain?).

апр 13 21:24:14 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:14 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete INPUT --in-interface virbr0 --protoc...at chain?).

апр 13 21:24:15 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:15 ERROR: COMMAND_FAILED: '/sbin/iptables --table mangle --delete POSTROUTING --out-interface virbr0 -... that name.

апр 13 21:24:15 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:15 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete INPUT --in-interface virbr0 --protoc...at chain?).

апр 13 21:24:15 fmhstar.homed.local firewalld[11667]: 2014-04-13 21:24:15 ERROR: COMMAND_FAILED: '/sbin/iptables --table filter --delete INPUT --in-interface virbr0 --protoc...at chain?).

Hint: Some lines were ellipsized, use -l to show in full.[/more]

Неужели

firewalld является всего лишь бэкэндом для кастрированного управления

iptables?

Причём важно, чтобы до виртуалок "доходил" протокол IGMP. Если немного перефразировать: до хоста траффик жёстко контролировать (как входящие, так и исходящие), а до гостевых - запрещать только самое "злое", типа NetBIOS/smb и прочие вендовозные сетевизмы.

Причём важно, чтобы до виртуалок "доходил" протокол IGMP. Если немного перефразировать: до хоста траффик жёстко контролировать (как входящие, так и исходящие), а до гостевых - запрещать только самое "злое", типа NetBIOS/smb и прочие вендовозные сетевизмы.  заметил интересное:

заметил интересное: