В общем у меня получилось благодаря

этой статье!!!

Код: SW1

Код: SW1 Command: show vlan

VLAN Trunk State : Disabled

VLAN Trunk Member Ports :

VID : 1 VLAN Name : default

VLAN Type : Static Advertisement : Enabled

Member Ports :

Static Ports :

Current Tagged Ports :

Current Untagged Ports:

Static Tagged Ports :

Static Untagged Ports :

Forbidden Ports :

VID : 2 VLAN Name : v2

VLAN Type : Static Advertisement : Disabled

Member Ports : 1:1-1:4

Static Ports : 1:1-1:4

Current Tagged Ports : 1:1

Current Untagged Ports: 1:2-1:4

Static Tagged Ports : 1:1

Static Untagged Ports : 1:2-1:4

Forbidden Ports :

VID : 3 VLAN Name : v3

VLAN Type : Static Advertisement : Disabled

Member Ports : 1:1,1:5-1:8

Static Ports : 1:1,1:5-1:8

Current Tagged Ports : 1:1

Current Untagged Ports: 1:5-1:8

Static Tagged Ports : 1:1

Static Untagged Ports : 1:5-1:8

Forbidden Ports :

VID : 9 VLAN Name : v9

VLAN Type : Static Advertisement : Disabled

Member Ports : 1:1-1:24

Static Ports : 1:1-1:24

Current Tagged Ports : 1:1

Current Untagged Ports: 1:2-1:24

Static Tagged Ports : 1:1

Static Untagged Ports : 1:2-1:24

Forbidden Ports :

Total Static VLAN Entries: 4

Total GVRP VLAN Entries: 0

Command: show port_vlan

Port PVID GVRP Ingress Checking Acceptable Frame Type

------- ---- -------- ---------------- ---------------------------

1:1 9 Disabled Enabled All Frames

1:2 2 Disabled Enabled All Frames

1:3 2 Disabled Enabled All Frames

1:4 2 Disabled Enabled All Frames

1:5 3 Disabled Enabled All Frames

1:6 3 Disabled Enabled All Frames

1:7 3 Disabled Enabled All Frames

1:8 3 Disabled Enabled All Frames

1:9 9 Disabled Enabled All Frames

1:10 9 Disabled Enabled All Frames

1:11 9 Disabled Enabled All Frames

1:12 9 Disabled Enabled All Frames

1:13 9 Disabled Enabled All Frames

1:14 9 Disabled Enabled All Frames

1:15 9 Disabled Enabled All Frames

1:16 9 Disabled Enabled All Frames

1:17 9 Disabled Enabled All Frames

1:18 9 Disabled Enabled All Frames

1:19 9 Disabled Enabled All Frames

1:20 9 Disabled Enabled All Frames

1:21 9 Disabled Enabled All Frames

1:22 9 Disabled Enabled All Frames

1:23 9 Disabled Enabled All Frames

1:24 9 Disabled Enabled All Frames

Total Entries : 24

SW2 Command: show vlan

VLAN Trunk State : Disabled

VLAN Trunk Member Ports :

VID : 1 VLAN Name : default

VLAN Type : Static Advertisement : Enabled

Member Ports :

Static Ports :

Current Tagged Ports :

Current Untagged Ports:

Static Tagged Ports :

Static Untagged Ports :

Forbidden Ports :

VID : 2 VLAN Name : v2

VLAN Type : Static Advertisement : Disabled

Member Ports : 1:1-1:4

Static Ports : 1:1-1:4

Current Tagged Ports : 1:1

Current Untagged Ports: 1:2-1:4

Static Tagged Ports : 1:1

Static Untagged Ports : 1:2-1:4

Forbidden Ports :

VID : 3 VLAN Name : v3

VLAN Type : Static Advertisement : Disabled

Member Ports : 1:1-1:2,1:5-1:8

Static Ports : 1:1-1:2,1:5-1:8

Current Tagged Ports : 1:1

Current Untagged Ports: 1:2,1:5-1:8

Static Tagged Ports : 1:1

Static Untagged Ports : 1:2,1:5-1:8

Forbidden Ports :

VID : 9 VLAN Name : v9

VLAN Type : Static Advertisement : Disabled

Member Ports : 1:1-1:24

Static Ports : 1:1-1:24

Current Tagged Ports : 1:1

Current Untagged Ports: 1:2-1:24

Static Tagged Ports : 1:1

Static Untagged Ports : 1:2-1:24

Forbidden Ports :

Total Static VLAN Entries: 4

Total GVRP VLAN Entries: 0

Command: show port_vlan

Port PVID GVRP Ingress Checking Acceptable Frame Type

------- ---- -------- ---------------- ---------------------------

1:1 9 Disabled Enabled All Frames

1:2 9 Disabled Enabled All Frames

1:3 2 Disabled Enabled All Frames

1:4 2 Disabled Enabled All Frames

1:5 3 Disabled Enabled All Frames

1:6 3 Disabled Enabled All Frames

1:7 3 Disabled Enabled All Frames

1:8 3 Disabled Enabled All Frames

1:9 9 Disabled Enabled All Frames

1:10 9 Disabled Enabled All Frames

1:11 9 Disabled Enabled All Frames

1:12 9 Disabled Enabled All Frames

1:13 9 Disabled Enabled All Frames

1:14 9 Disabled Enabled All Frames

1:15 9 Disabled Enabled All Frames

1:16 9 Disabled Enabled All Frames

1:17 9 Disabled Enabled All Frames

1:18 9 Disabled Enabled All Frames

1:19 9 Disabled Enabled All Frames

1:20 9 Disabled Enabled All Frames

1:21 9 Disabled Enabled All Frames

1:22 9 Disabled Enabled All Frames

1:23 9 Disabled Enabled All Frames

1:24 9 Disabled Enabled All Frames

Total Entries : 24

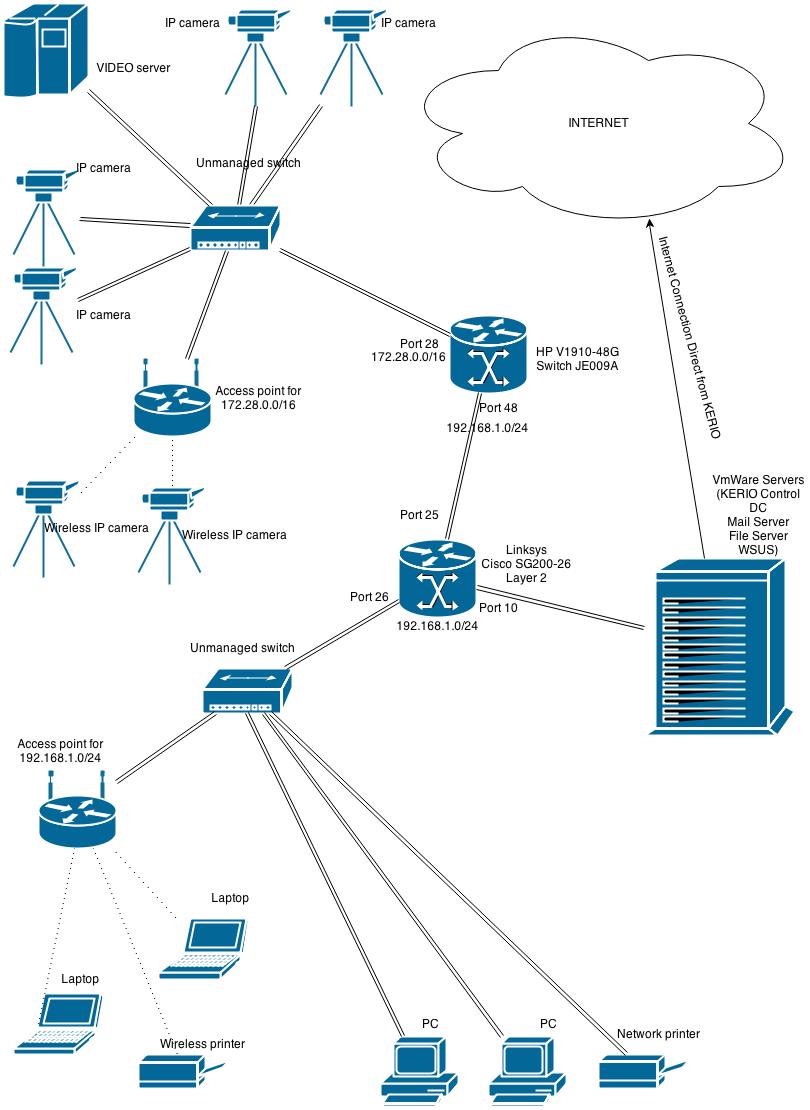

с самого хоста 172.28.0.179 я вижу только 172.28.0.1, 192.168.0.254 и 192.168.1.252, по сути это интерфейсы VLAN. их то я вижу, а дальше нет. При этом в диагностических инструментах самого свитча я пингую хосты и той и другой сети, но не пингуется КЕРИО, сервера которые на VMWARE и принтеры. исключением является вторичный домен контроллер который находится в том же сегменте где находится мой компьютер.

с самого хоста 172.28.0.179 я вижу только 172.28.0.1, 192.168.0.254 и 192.168.1.252, по сути это интерфейсы VLAN. их то я вижу, а дальше нет. При этом в диагностических инструментах самого свитча я пингую хосты и той и другой сети, но не пингуется КЕРИО, сервера которые на VMWARE и принтеры. исключением является вторичный домен контроллер который находится в том же сегменте где находится мой компьютер.

IP порту никогда не назначается.

IP порту никогда не назначается.