Какие разрешения стоят по умолчанию у HKEY_CLASSES_ROOT Windows 7?

» Реестр Windows Vista / Windows 7

Не получилось найти аналог "Windows 7: обсуждение работы" (Часть 5) http://forum.ru-board.com/topic.cgi?forum=62&bm=1&topic=25822#1 для Vista. Поэтому пришлось писать тут.

При отключенной службе Security Center (wscsvc), всё равно всплывает Windows Security Alerts в трее. Почему? В каком процессе эта иконка сидит?

Если служба включена, то можно выбрать "Change the way Security Center alerts me" > Don't notify me and don't display the icon (not recommended). Где в реестре параметр, отвечающий за вариант Don't notify me and don't display the icon (not recommended)?

Добавлено:

И еще один вопрос. Захожу в систему с встроенной учетки Administrator. Смотрю -- UAC включен. Почему?

Где в реестре параметр, для отключения UAC?

http://www.eightforums.com/tutorials/41141-uac-enable-disable-built-administrator-account.html

Код: Windows Registry Editor Version 5.00

; Created by: Shawn Brink

; http://www.eightforums.com

; Tutorial: http://www.eightforums.com/tutorials/41141-uac-enable-disable-built-administrator-account.html

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"ValidateAdminCodeSignatures"=dword:00000001

При отключенной службе Security Center (wscsvc), всё равно всплывает Windows Security Alerts в трее. Почему? В каком процессе эта иконка сидит?

Если служба включена, то можно выбрать "Change the way Security Center alerts me" > Don't notify me and don't display the icon (not recommended). Где в реестре параметр, отвечающий за вариант Don't notify me and don't display the icon (not recommended)?

Добавлено:

И еще один вопрос. Захожу в систему с встроенной учетки Administrator. Смотрю -- UAC включен. Почему?

Где в реестре параметр, для отключения UAC?

http://www.eightforums.com/tutorials/41141-uac-enable-disable-built-administrator-account.html

Код: Windows Registry Editor Version 5.00

; Created by: Shawn Brink

; http://www.eightforums.com

; Tutorial: http://www.eightforums.com/tutorials/41141-uac-enable-disable-built-administrator-account.html

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"ValidateAdminCodeSignatures"=dword:00000001

За "Don't notify me and don't display the icon (not recommended)" отвечает:

Код:

HKLM\SOFTWARE\Microsoft\Security Center\Svc\S-1-5-21-4099969203-747351341-4178853743-500\EnableNotifications=0

Код:

HKLM\SOFTWARE\Microsoft\Security Center\Svc\S-1-5-21-4099969203-747351341-4178853743-500\EnableNotifications=0

На Vista, когда отключаю tunmp (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\tunmp\Start=4 и перезагрузка), то не работает psexec.exe -i -d -s cmd из пакета https://technet.microsoft.com/en-us/sysinternals/bb896649.aspx

Данная прога очень нужна, т.к. позволяет запускать проги с учетной записи system.

Но службу мне надо отключить. Служба называется Microsoft Tun Miniport Adapter Driver.

Почему она влияет? На других ОС (проверено на WinXP , Win7) подобной службы нет и psexec прекрасно запускается.

Как запустить psexec без службы tunmp?

Данная прога очень нужна, т.к. позволяет запускать проги с учетной записи system.

Но службу мне надо отключить. Служба называется Microsoft Tun Miniport Adapter Driver.

Почему она влияет? На других ОС (проверено на WinXP , Win7) подобной службы нет и psexec прекрасно запускается.

Как запустить psexec без службы tunmp?

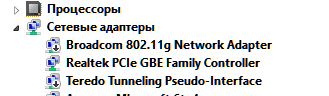

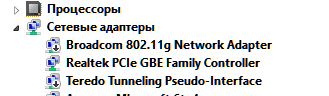

Сетевых адаптеров нет, но в списке адаптеров в Диспетчере устройств есть Teredo Tunneling Pseudo-Interface , драйвером которого является tunmp.sys.

Походу этот адаптер обеспечивает IPv6.

Попробовал проставить (для отключения IPv6) HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\DisabledComponents=FF

как советуют здесь: support.microsoft.com/en-us/kb/929852 -- ничего не поменялось.

Ilya_SpongeBob

Цитата:

А просто отключить, не вариант?

Цитата:

-- ничего не поменялось.

А просто отключить, не вариант?

MR_DesigneR

Пробовалось и отключать и удалять. Результат - ничего не поменялось.

Пробовалось и отключать и удалять. Результат - ничего не поменялось.

Походу PSExec требует наличия хотя бы одного адаптера. И сукины дети это нигде не написали. Пришлось убить неделю на раскрытие этого бага.

поскажите где в реестре находятся настройки диапазана осей джойстика? я знаю что сами джои находятся в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contro l\MediaProperties\PrivateProperties\Joystick\OEM

но там еще несколько подветок. я никак не могу нормально откалибровать эмулятор ppjoy оси дико перекошены, DXTWEAK.EXE через который я раньше его настраивал в семерке ппджой не видит. хочу посмотреть можно через реестр получится.

но там еще несколько подветок. я никак не могу нормально откалибровать эмулятор ppjoy оси дико перекошены, DXTWEAK.EXE через который я раньше его настраивал в семерке ппджой не видит. хочу посмотреть можно через реестр получится.

Здравствуйте!

Есть раздел реестра, который нужно отредактировать. На этом разделе установлены права System, т.е. редактировать не дает.

Как из командной строки или из .bat (.cmd) файла временно назначить права, к примеру Администратора чтоб можно было изменить параметры некоторых ключей, а потом снова вернуть права как были?

Есть раздел реестра, который нужно отредактировать. На этом разделе установлены права System, т.е. редактировать не дает.

Как из командной строки или из .bat (.cmd) файла временно назначить права, к примеру Администратора чтоб можно было изменить параметры некоторых ключей, а потом снова вернуть права как были?

mrSaigon

SetACL (executable version)

setacl -on "раздел реестра" -ot reg -actn setowner -ownr n:S-1-5-32-544;s:y

setacl -on "раздел реестра" -ot reg -actn ace -ace n:S-1-5-32-544;s:y;p:full

Добавлено:

Цитата:

уж как-нибудь сами

SetACL (executable version)

setacl -on "раздел реестра" -ot reg -actn setowner -ownr n:S-1-5-32-544;s:y

setacl -on "раздел реестра" -ot reg -actn ace -ace n:S-1-5-32-544;s:y;p:full

Добавлено:

Цитата:

а потом снова вернуть права как были

уж как-нибудь сами

Inoz2000

Спасибо за помощь!

Спасибо за помощь!

Как отключить кнопку Unblock в свойствах exe-файла , скаченного из интернета. Т.е. надо не отключить кнопку, а чтобы файл уже был разблокирован автоматом, как на WinXP/

Это оно???

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Attachments\SaveZoneInformation = 1

Это оно???

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Attachments\SaveZoneInformation = 1

Народ, как я понимаю, этот топик уже год как заброшен. А где сейчас проходит обсуждение по системному реестру Windows?

Спасибо!

Спасибо!

тут и происходит по мере поступления вопросов и ответов

Я хотел попросить совета, можно ли из командной строки удалить ключ [Typing Assistant], расположенный в HKCU\Software\Microsoft\Windows\CurrentVersion (или переписать значение ключа на заданное).

Здесь нюанс в том, что ключ находится непосредственно в корне ветки, а нужно изменить только один конкретный ключ, а отнюдь не переписать всю ветку. Ветка важная, при ее повреждении придётся, скорее всего, переставлять всю систему, так что экспериментировать методом тыка очень не хотелось бы.

Здесь нюанс в том, что ключ находится непосредственно в корне ветки, а нужно изменить только один конкретный ключ, а отнюдь не переписать всю ветку. Ветка важная, при ее повреждении придётся, скорее всего, переставлять всю систему, так что экспериментировать методом тыка очень не хотелось бы.

Цитата:

ключ находится непосредственно в корне веткипрямо в HKCU?

tramparamparam02

Командная строка имеет достаточно неплохие возможности по работе с реестром. Было бы желательно пояснить поконкретнее то, что вы хотите, а еще лучше со скрином.

Командная строка имеет достаточно неплохие возможности по работе с реестром. Было бы желательно пояснить поконкретнее то, что вы хотите, а еще лучше со скрином.

hErAux 19:57 09-04-2016

Цитата:

Нет, не прямо в HKCU. Я же указал название ветки, о которой речь: HKCU\Software\Microsoft\Windows\CurrentVersion.

bifido 76 20:19 09-04-2016

Цитата:

Э-э-э... Я постарался написать настолько конкретно, насколько сумел. С удовольствием отвечу на любые наводящие вопросы.

Цитата:

Вот так подойдёт?

http://savepic.ru/9346382m.gif

Цитата:

прямо в HKCU?

Нет, не прямо в HKCU. Я же указал название ветки, о которой речь: HKCU\Software\Microsoft\Windows\CurrentVersion.

bifido 76 20:19 09-04-2016

Цитата:

Было бы желательно пояснить поконкретнее то, что вы хотите,

Э-э-э... Я постарался написать настолько конкретно, насколько сумел. С удовольствием отвечу на любые наводящие вопросы.

Цитата:

а еще лучше со скрином.

Вот так подойдёт?

http://savepic.ru/9346382m.gif

Код: REG DELETE "HKCU\Software\Microsoft\Windows\CurrentVersion" /v "Typing Assistant" /f

tramparamparam02

Удалить так (как hErAux уже написал) -

Код: reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion" /v "Typing Assistant" /f

Удалить так (как hErAux уже написал) -

Код: reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion" /v "Typing Assistant" /f

hErAux

bifido 76

Спасибо!

Цитата:

На всякий случай переспрошу: я правильно понимаю, что в команде удаления ключа в правой части после знака равенства следует символ дефиса?

bifido 76

Спасибо!

Цитата:

Удалить:

"Typing Assistant"=-

На всякий случай переспрошу: я правильно понимаю, что в команде удаления ключа в правой части после знака равенства следует символ дефиса?

tramparamparam02

Да, символ дефиса (или знак минус, что в контексте связанном с удалением, по моему, будет лучше восприниматься по смыслу).

Да, символ дефиса (или знак минус, что в контексте связанном с удалением, по моему, будет лучше восприниматься по смыслу).

вопрос возник:

можно-ли в комманд лайн (через рег адд) вносить значения в 16-ричном (хекс) формате?

Мне ошибку синтаксиса кидает

И если обязательно надо переводить в REG_BINARY, то есть ли инструмент, позволяющий сразу длинный параметр из штук 30 хексовых значений через запятую, превратить в бинарный?

Да, еще вопрос, подгрузить куст удаленной машины командной строкой можно? Вручную дало, а автоматически?

Проблема в том, что я могу знать имя юзера, и соответствено указать путь к профилю и его юзер.дату, но чтоб найти длинное циферное имя в реестре удаленной машины, мне надо через профайллист проверки делать, кто есть кто, формировать списки, проверять, есть ли там нужный юзер, обрабатывать ошибки... тьфу. короче, это геморрой, в который даже вляпываться не хочу.

Добавлено:

ps, вроде какие-то струменты нашел...

https://www.raymond.cc/blog/convert-windows-registry-hex-to-text/

но это только перевод в текст. А в бинарное - шиш..

можно-ли в комманд лайн (через рег адд) вносить значения в 16-ричном (хекс) формате?

Мне ошибку синтаксиса кидает

И если обязательно надо переводить в REG_BINARY, то есть ли инструмент, позволяющий сразу длинный параметр из штук 30 хексовых значений через запятую, превратить в бинарный?

Да, еще вопрос, подгрузить куст удаленной машины командной строкой можно? Вручную дало, а автоматически?

Проблема в том, что я могу знать имя юзера, и соответствено указать путь к профилю и его юзер.дату, но чтоб найти длинное циферное имя в реестре удаленной машины, мне надо через профайллист проверки делать, кто есть кто, формировать списки, проверять, есть ли там нужный юзер, обрабатывать ошибки... тьфу. короче, это геморрой, в который даже вляпываться не хочу.

Добавлено:

ps, вроде какие-то струменты нашел...

https://www.raymond.cc/blog/convert-windows-registry-hex-to-text/

но это только перевод в текст. А в бинарное - шиш..

bober7

Вот здесь человек как раз об этом спрашивает и приводит свой синтаксис, который дает ошибку.

В ответе правильный вариант выделен желтым, то есть нужно убрать кавычки,hex:,запятые и слеши.

Вот хорошая статья по которой я в свое время ориентировался. Только нужно применить это как-то для удаленного реестра (здесь в конце вроде упоминается путь доступа до нужного файла).

Вот здесь человек как раз об этом спрашивает и приводит свой синтаксис, который дает ошибку.

В ответе правильный вариант выделен желтым, то есть нужно убрать кавычки,hex:,запятые и слеши.

Вот хорошая статья по которой я в свое время ориентировался. Только нужно применить это как-то для удаленного реестра (здесь в конце вроде упоминается путь доступа до нужного файла).

Уже не помню, чем кончилось дело там, но тут новый вопрос возник

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

- что с ними делать?

Это просто аппликации, которые крашили, и запись минидампов или кодов ошибок? Или с ними что-то надо делать еще?

В списке вижу все броузеры, имевшиеся в системе, несколько софтин, удаленных как вирусы ранее, игрушки (контра, стим, т.д) и несколько обычных для систем приложений.

Добавлено:

зы, http://stackoverflow.com/questions/25533827/registry-key-for-global-flags-gflags говорит, что удаление бездумно может быть опасно

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

- что с ними делать?

Это просто аппликации, которые крашили, и запись минидампов или кодов ошибок? Или с ними что-то надо делать еще?

В списке вижу все броузеры, имевшиеся в системе, несколько софтин, удаленных как вирусы ранее, игрушки (контра, стим, т.д) и несколько обычных для систем приложений.

Добавлено:

зы, http://stackoverflow.com/questions/25533827/registry-key-for-global-flags-gflags говорит, что удаление бездумно может быть опасно

Как активировать суперадмина с помощью реестра вин 7? Виндовс лежит то есть проблемы в учетке юзера.

Пересмотрел свой личный файл по твику реестра и у меня возник вопрос по поводу отключения UAC (User Accounts Control).

Достаточно ли отключения параметра реестра EnableLUA, или нужно ещё отключать сам драйвер luafv.sys?

Привожу пример:

Код: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"EnableLUA"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\luafv]

"Start"=dword:00000004

Достаточно ли отключения параметра реестра EnableLUA, или нужно ещё отключать сам драйвер luafv.sys?

Привожу пример:

Код: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"EnableLUA"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\luafv]

"Start"=dword:00000004

Страницы: 12345678910111213141516171819202122

Предыдущая тема: Проблема с доступом в расшаренные ресурсы.

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель - сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.