» BugTraq для сисадминов: уязвимости/исправления

Новая уязвимость FreeBSD.

FreeBSD-SA-04:17.procfs

Раскрытие частей памяти ядра FreeBSD через procfs и linprocfs.

Распостраняется на: Все версии FreeBSD.

Исправлено:

2004-12-01 21:33:35 UTC (RELENG_5, 5.3-STABLE)

2004-12-01 21:34:23 UTC (RELENG_5_3, 5.3-RELEASE-p2)

2004-12-01 21:34:43 UTC (RELENG_5_2, 5.2.1-RELEASE-p13)

2004-12-01 21:33:57 UTC (RELENG_4, 4.10-STABLE)

2004-12-01 21:35:10 UTC (RELENG_4_10, 4.10-RELEASE-p5)

2004-12-01 21:35:57 UTC (RELENG_4_8, 4.8-RELEASE-p27)

Для устранения уязвимости:

Обновите свою версию FreeBSD, либо наложите соответствующий патч.

Скачайте патч, для своей версии:

Для FreeBSD 4.x

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs4.patch

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs4.patch.asc

Для FreeBSD 5.x

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs5.patch

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs5.patch.asc

Выполните следующие команды, войдя в систему под пользователем root:

# cd /usr/src

# patch < /path/to/patch

Пересоберите ядро и перезагрузите систему.

FreeBSD-SA-04:17.procfs

Раскрытие частей памяти ядра FreeBSD через procfs и linprocfs.

Распостраняется на: Все версии FreeBSD.

Исправлено:

2004-12-01 21:33:35 UTC (RELENG_5, 5.3-STABLE)

2004-12-01 21:34:23 UTC (RELENG_5_3, 5.3-RELEASE-p2)

2004-12-01 21:34:43 UTC (RELENG_5_2, 5.2.1-RELEASE-p13)

2004-12-01 21:33:57 UTC (RELENG_4, 4.10-STABLE)

2004-12-01 21:35:10 UTC (RELENG_4_10, 4.10-RELEASE-p5)

2004-12-01 21:35:57 UTC (RELENG_4_8, 4.8-RELEASE-p27)

Для устранения уязвимости:

Обновите свою версию FreeBSD, либо наложите соответствующий патч.

Скачайте патч, для своей версии:

Для FreeBSD 4.x

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs4.patch

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs4.patch.asc

Для FreeBSD 5.x

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs5.patch

# fetch ftp://ftp.FreeBSD.org/pub/FreeBSD/CERT/patches/SA-04:17/procfs5.patch.asc

Выполните следующие команды, войдя в систему под пользователем root:

# cd /usr/src

# patch < /path/to/patch

Пересоберите ядро и перезагрузите систему.

Множественные уязвимости в PHP4 <= 4.3.9, PHP5 <= 5.0.2

Программа: PHP4 <= 4.3.9, PHP5 <= 5.0.2

Опасность: Критическая

Наличие эксплоита: Нет

Описание: Несколько переполнений буфера, утечка информации и другие уязвимости обнаружены в PHP. Локальный или удаленный пользователь может выполнить произвольный код на уязвимой системе.

1. Целочисленное переполнение буфера в функции pack().

Недостаточная проверка параметров, переданных функции pack(), позволяет атакующему вызвать переполнение динамического буфера и выполнить произвольный код внутри PHP сценария. Уязвимость позволяет атакующему обойти ограничения безопасного режима и выполнить произвольный код с привилегиями Web сервера. Маловероятно что этот сценарий может эксплуатироваться удаленным атакующим, так как обычно эта функция не используется для обработки данных внутри Web приложения.

2. Целочисленное переполнение буфера в функции unpack()

Недостаточная проверка параметров, переданных функции pack(), позволяет атакующему вызвать утечку чувствительной информации из apache процесса. Использование этой уязвимости в комбинации с уязвимостью 1 позволяет локальному пользователю обойти canary систему защиты динамической памяти. Обычно эта функция не используется для обработки данных внутри Web приложения.

3. Обход safe_mode_exec_dir в мультипоточном PHP

В безопасном режиме возможно выполнения команд только внутри safe_mode_exec_dir каталога. Однако PHP не ограничивает "cd [currentdir] ;" к любой выполняемой команде, когда PHP запущен в мультипотоковом unix Web сервере. Локальный атакующий может обойти ограничения safe_mode_exec_dir, внедряя команды оболочки в текущем каталоге.

4. Обход safe_mode через обрезание пути

В безопасном режиме путь к файлу незаметно обрезается на MAXPATHLEN байт перед передачей в realpath(). В комбинации с некоторыми низкофункциональными реализациями realpath() в glibc, атакующий может создать путь к файлу, который обойдет ограничения безопасного режима.

5. Обрезание пути а realpath()

PHP использует realpath() для получения реального пути файла. Однако некоторые выполнения realpath() незаметно обрезают чрезмерно длинные имена файлов (в OpenBSD и старых версиях NetBSD/FreeBSD). В результате возможна уязвимость включения файла, если на системе используется типа такого: "include "modules/$userinput/config.inc.php”.

6. Неправильная обработка отрицательных ссылок в unserialize()

Если представить отрецательную ссылку к unserialize(), то возможно добавить ложное значение zvalues в hashtables. При уничтожении hashtables, это может привезти к efree() произвольным адресам памяти и выполнению произвольного кода на системе.

7. Ошибочная обработка ссылок на освобожденные данные в unserialize()

Дополнительно к ошибке 06, предыдущая версия unserializer переменной позволяет установить ссылки к только что освобожденным записям в хеше переменной. Атакующий может эксплуатировать уязвимость, чтобы создать универсальную строку, которая передаст выполняемый код к произвольным адресам памяти, когда она будет обработана unserialize(). Для AMD64 системах, уязвимость позволяет непосредственно выполнить shellcode, содержащийся в строке. Эта уязвимость может удаленно эксплуатироваться в популярных PHP приложениях, которые передают значения Куки непосредственно к unserialize(). Примеры уязвимых приложений:

- phpBB2

- Invision Board

- vBulletin

- Woltlab Burning Board 2.x

- Serendipity Weblog

- phpAds(New)

URL производителя:http://www.php.net/

Решение:Установите PHP 4.3.10 & 5.0.3

Источник: http://www.securitylab.ru

Программа: PHP4 <= 4.3.9, PHP5 <= 5.0.2

Опасность: Критическая

Наличие эксплоита: Нет

Описание: Несколько переполнений буфера, утечка информации и другие уязвимости обнаружены в PHP. Локальный или удаленный пользователь может выполнить произвольный код на уязвимой системе.

1. Целочисленное переполнение буфера в функции pack().

Недостаточная проверка параметров, переданных функции pack(), позволяет атакующему вызвать переполнение динамического буфера и выполнить произвольный код внутри PHP сценария. Уязвимость позволяет атакующему обойти ограничения безопасного режима и выполнить произвольный код с привилегиями Web сервера. Маловероятно что этот сценарий может эксплуатироваться удаленным атакующим, так как обычно эта функция не используется для обработки данных внутри Web приложения.

2. Целочисленное переполнение буфера в функции unpack()

Недостаточная проверка параметров, переданных функции pack(), позволяет атакующему вызвать утечку чувствительной информации из apache процесса. Использование этой уязвимости в комбинации с уязвимостью 1 позволяет локальному пользователю обойти canary систему защиты динамической памяти. Обычно эта функция не используется для обработки данных внутри Web приложения.

3. Обход safe_mode_exec_dir в мультипоточном PHP

В безопасном режиме возможно выполнения команд только внутри safe_mode_exec_dir каталога. Однако PHP не ограничивает "cd [currentdir] ;" к любой выполняемой команде, когда PHP запущен в мультипотоковом unix Web сервере. Локальный атакующий может обойти ограничения safe_mode_exec_dir, внедряя команды оболочки в текущем каталоге.

4. Обход safe_mode через обрезание пути

В безопасном режиме путь к файлу незаметно обрезается на MAXPATHLEN байт перед передачей в realpath(). В комбинации с некоторыми низкофункциональными реализациями realpath() в glibc, атакующий может создать путь к файлу, который обойдет ограничения безопасного режима.

5. Обрезание пути а realpath()

PHP использует realpath() для получения реального пути файла. Однако некоторые выполнения realpath() незаметно обрезают чрезмерно длинные имена файлов (в OpenBSD и старых версиях NetBSD/FreeBSD). В результате возможна уязвимость включения файла, если на системе используется типа такого: "include "modules/$userinput/config.inc.php”.

6. Неправильная обработка отрицательных ссылок в unserialize()

Если представить отрецательную ссылку к unserialize(), то возможно добавить ложное значение zvalues в hashtables. При уничтожении hashtables, это может привезти к efree() произвольным адресам памяти и выполнению произвольного кода на системе.

7. Ошибочная обработка ссылок на освобожденные данные в unserialize()

Дополнительно к ошибке 06, предыдущая версия unserializer переменной позволяет установить ссылки к только что освобожденным записям в хеше переменной. Атакующий может эксплуатировать уязвимость, чтобы создать универсальную строку, которая передаст выполняемый код к произвольным адресам памяти, когда она будет обработана unserialize(). Для AMD64 системах, уязвимость позволяет непосредственно выполнить shellcode, содержащийся в строке. Эта уязвимость может удаленно эксплуатироваться в популярных PHP приложениях, которые передают значения Куки непосредственно к unserialize(). Примеры уязвимых приложений:

- phpBB2

- Invision Board

- vBulletin

- Woltlab Burning Board 2.x

- Serendipity Weblog

- phpAds(New)

URL производителя:http://www.php.net/

Решение:Установите PHP 4.3.10 & 5.0.3

Источник: http://www.securitylab.ru

Свежак  Протухший...

Протухший...

http://isc.sans.org/diary.php?date=2005-03-06

Снова работает LAND

Цитата:

Протухший...

Протухший... http://isc.sans.org/diary.php?date=2005-03-06

Снова работает LAND

Цитата:

New LAND Attack on Windows XP and 2003 Server. A report on Bugtraq late yesterday suggested that a single crafted packet could cause Windows XP SP2 and Windows 2003 Server to become unstable. Our initial tests show that Windows XP Professional seems to be vulnerable, but Windows XP Home Edition is not. We have not been able to test a Windows 2003 Server yet, and are interested in any results that others may have. Any host-based firewall on the target must be turned off to verify the attack.

To test the vulnerability, use a packet crafting tool such as hping to send a single forged packet at a target system. Set the source IP and port to be the same as the target's IP and port, and set the SYN bit. Using hping2 the command would be

hping -V -c 100 -d 40 -S -s 110 -p 110 -a 192.168.1.2 192.168.1.2

hping2 <options> target

-V for verbose

-c # of packets

-d bytes of data

-S SYN

-s source port

-p destination port

-a spoof address

(Handler Dan Goldberg contributed to these tests, thanks Dan!)

According to the posting on Bugtraq, Microsoft has been notified about this potential vulnerability. If you do run the tests, please tell us what tool you used to craft the packets, the command you used, the target operating system with SP level, and the results. We'll publish a summary in tomorrow's diary.

UPDATE, 7 MAR 05 1715 GMT. After receiving several postings from readers, we have learned that the hping command above needs a bit of tweaking. To verify this vulnerability, you have to send the packets at a listening port, and you have to keep the source port constant. Verify the target computer is listening on a port by running netstat or tcpview, then choose an open (listening) port for the test. Also, include the "-k" (keep) option in the hping command:

hping -V -k -c 100 -d 40 -S -s 110 -p 110 -a 192.168.1.2 192.168.1.2

(assumes that tcp/110 is listening)

Цитата:

Microsoft HotFix & Security Bulletin Service

О всех багах присылают на мыло

линк устарел. подписаться можно здесь. обычная подписка или rss

Многочисленные ошибки в OpenSSH (в том числе и проблемы безопасности):

OpenSSH 4.4/4.4p1 released Sep 27, 2006

линк на офсайт http://www.openssh.com/

линк на release notes: http://www.openssh.com/txt/release-4.4

OpenSSH 4.4/4.4p1 released Sep 27, 2006

линк на офсайт http://www.openssh.com/

линк на release notes: http://www.openssh.com/txt/release-4.4

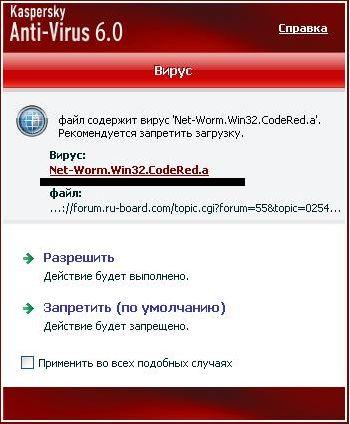

ссылка в шапке Андеграунд » Вирусный bugtraq на ru-board

касперский выдает

Червь Code Red http://ru.wikipedia.org/wiki/Code_Red

исправте.

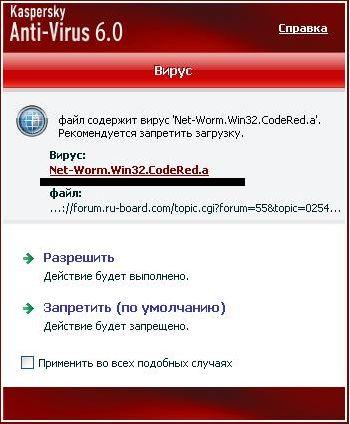

касперский выдает

Червь Code Red http://ru.wikipedia.org/wiki/Code_Red

исправте.

Предыдущая тема: Как настроить доступ и сетку в WinXP?

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель - сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.