Автор: AntiNorton

Дата сообщения: 25.06.2015 17:57

ESET устранила уязвимость сканера от эксплойта Remote Root

[more]Анализ эмулятора кода, доступного в продуктах ESET, показал, что компонент не является достаточно надежным и может быть взломан, что позволяет злоумышленнику получить полный контроль над системой с уязвимостью в ПО.

Эмулятор кода был интегрирован в решения ESET для предварительного запуска исполняемых файлов и скриптов перед тем, как пользователь откроет их, а также для мониторинга активности системы. Процесс осуществляется в изолированной среде, а значит, не должен влиять на реальную систему.

Собранные данные отправляются на эвристический анализатор, который определяет природу процессов: вредоносные или подозрительные с последующим созданием сигнатуры обнаружения.

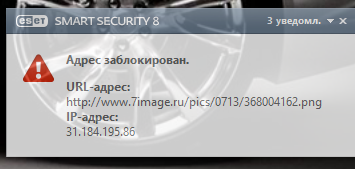

Во время обычной проверки наблюдается ошибка

Тавис Орманди (Tavis Ormandy) из подразделения Project Zero компании Google обнаружил уязвимость в NOD32 Antivirus, но другие продукты также затронуты, включая версии потребительского ПО для Windows, OS X и Linux, а также версии Endpoint Security и Business Edition.

“Многие антивирусные продукты включают возможности эмуляции, которые предназначены для запуска распаковщиков до момента применения сигнатур. ESET NOD32 использует минифильтр или Kext (расширение ядра) для перехвата всех входных и выходных дисковых операций, которые затем анализируются и эмулируются при обнаружении исполняемого кода” - сообщил Орманди в отчете об уязвимости.

Дисковые операции могут быть вызваны различными способами, поэтому ненадежный код может пройти через диск при получении сообщений, файлов, изображений и других видов данных. Таким образом, необходимость надежного и правильного изолированного эмулятора кода в антивирусных продуктах очевидна.

Уязвимость может быть проэксплуатирована во время выполнения сканирования (в режиме реального времени, запланированная или ручная проверка).

Атака останется незамеченной

Орманди обнаружил уязвимость, проанализировал и создал эксплойт Remote Root за несколько дней, сообщив об успешной полной компрометации системы. В частности, операции чтения и изменения данных в системе могут проходить независимо от прав доступа, что распространяется также на установку программ, доступ к подключаемым и встроенным компонентам и регистрацию активности системы.

Для атаки не требуется взаимодействие с пользователем, и она не обнаруживается обычными способами, потому что операции ввода-вывода являются обычными действиями системы.

Исследователь прокомментировал: “В сетях Windows уязвимость дает возможность взломать и полностью контролировать процесс ekrn.exe, предоставляя среду для удаленных атак. На системах Mac и Linux уязвимость позволяет получить управление над процессом esets_daemon, после чего злоумышленник получает корневой доступ к системе ”.

Орманди сообщил об уязвимости в компанию ESET 18 июня. Вендор выпустил обновление для движка сканирования четырьмя днями позднее, сообщив технические детали об уязвимости и эксплойте.[/more]